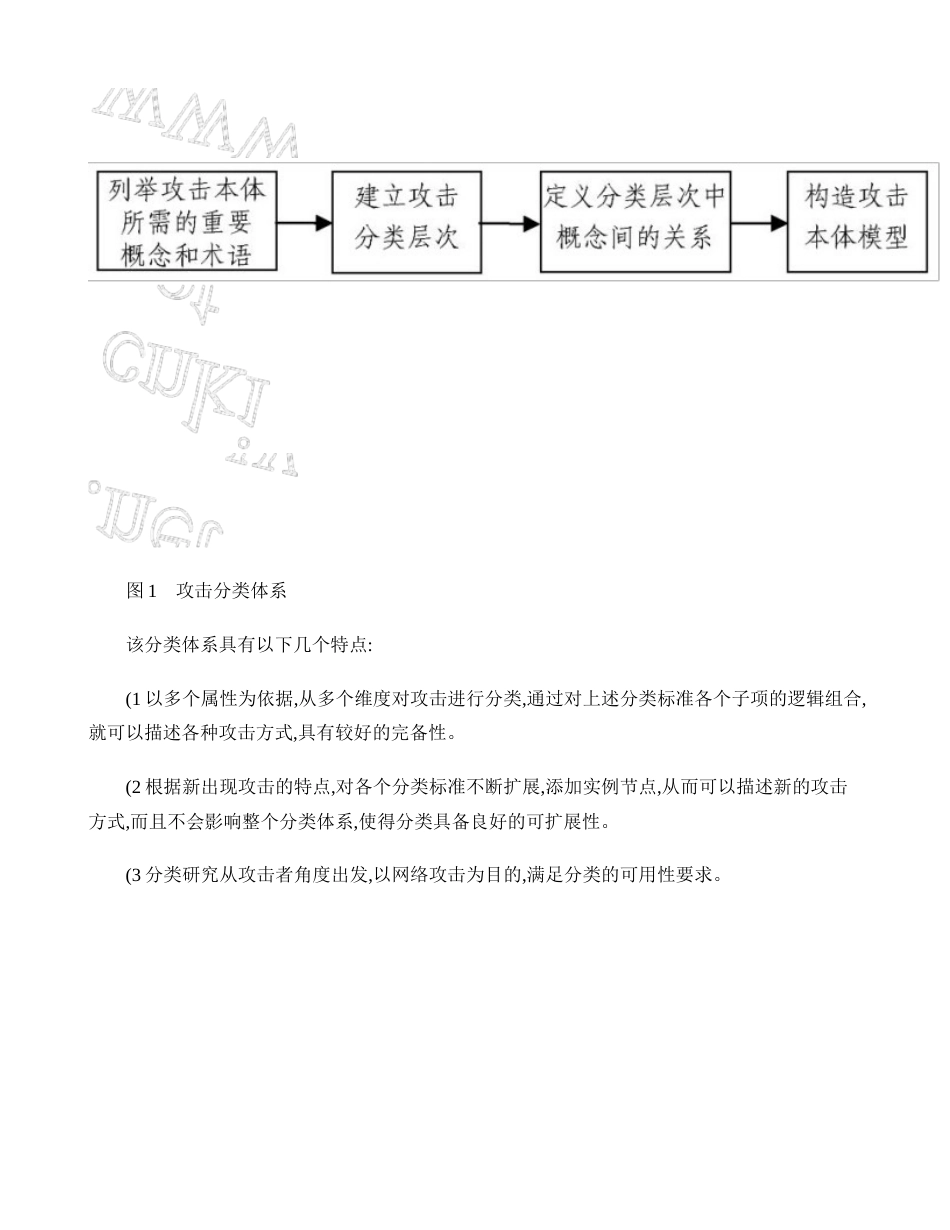

第37卷第6期2010年6月计算机科学ComputerScienceVol.37No.6June2010到稿日期:2009207225返修日期:2009209225本文受军队2110工程项目(07010205资助。王前(1978-,女,博士,讲师,主要研究方向为网络安全与网络生存技术等,E2mail:wangqianzz@126;冯亚军(1977-,男,硕士,讲师,主要研究方向为计算机网络应用等。基于本体的网络攻击模型及其应用王前冯亚军杨兆民姚磊(空军雷达学院武汉430019摘要在对攻击理论进行深入研究的基础上,构造了一个多维分类模型,并利用本体构造攻击本体中概念之间的逻辑关系和层次结构,建立攻击本体模型,从而利用攻击原子本体构造攻击场景,对目标系统实施攻击。关键词网络攻击,攻击分类,本体,攻击模型,攻击场景中图法分类号TP393.08文献标识码ANetworkAttackModelBasedonOntologyanditsApplicationWANGQianFENGYa2junYANGZhao2minYAOLei(AirForceRadarAcademy,Wuhan430019,ChinaAbstractThepaper,whichisbasedonattacktheory,presentedanarchitectureofmulti2dimensionalattackclassifica2tion.Accordingtoattackclassification,attackontologymodelwasbuilt,andthelogicalrelationshipandhierarchystruc2turebetweentheontologyofattackconceptsweredescribed.Finallyaccordingtoattackscenariobasedonatomicontolo2gyofattack,theattackonthetargetwasrealized.KeywordsNetworkattack,Attackclassification,Ontology,Attackmodel,Attackscenario1引言攻击模型是攻击技术发展的知识需求的重要,它有助于深入理解攻击的本质及其特点,分析整个攻击过程中攻击行为之间的相互关系。如攻击树模型[1,2]“”“”采用与节点和或节点表示攻击步骤之间的关系,基于Petri网的攻击网模型[3,4]采用有色Petri网对攻击进行建模,攻击图模型[5,6]基于图论采用攻击模板描述攻击行为,供求模型[7]通过需求/提供来刻画攻击行为之间的关联关系。攻击树模型侧重于描述攻击过程所包含的各种攻击行为之间的联系,攻击行为和结果都用节点表示,不进行区分,容易造成混乱。基于Petri网的攻击模型只能描述单一攻击行为,不能提供正在发生的攻击场景的清晰描述。攻击图能够描述发起攻击的初始状态与攻击成功的终态之间所有的攻击路径,但难以构造,尤其是网络节点和漏洞数量较多时,常依靠手工构图。总的来说,现有的攻击建模并非建立在攻击分类的基础之上,攻击分类和攻击模型缺乏有机结合,从而使得攻击建模存在全面性和层次性不强等问题。在进行网络攻击时,攻击知识库的构建和对攻击进行建模是进行网络攻击的关键。若要系统化构建一个为网络攻击提供技术支持的攻击知识库,首先就要选取合适的分类方法对数量庞大的攻击技术进行分类。鉴于此,必须对攻击理论和技术进行深入研究,在对其合理分类的基础上,建立攻击模型,并根据攻击模型构造攻击场景,对目标系统实施攻击。2攻击分类方法网络攻击是攻击者通过系统的某个安全漏洞,利用某种攻击技术进入系统,对攻击目标执行非法操作,从而产生某种结果,影响或破坏系统的安全性。以上描述指出了攻击的多个要素,这些要素可以作为攻击分类的着眼点。由此我们从攻击者角度出发,提出了攻击技术的层次化分类结构,以利用漏洞、攻击过程、攻击目标、攻击结果4个要素作为分类的依据,构造一个多维分类模型。2.1利用漏洞攻击者能够进行未授权访问和使用系统资源的前提是目标网络和系统存在安全漏洞。系统漏洞是计算机系统在硬件、软件、协议的设计与实现过程中或系统安全策略上存在的缺陷和不足;非法用户可利用系统安全漏洞获得计算机系统的额外权限,在未经授权的情况下访问或提高其访问权限,破坏系统,危害计算机安全。根据造成漏洞的原因可分为以下几类:应用软件系统漏洞、网络协议漏洞和配置漏洞。2.2攻击过程通过对已发生的黑客攻击事件的分析和归纳,从网络攻击的操作流程来看,一次网络攻击行为主要包括目标系统探测分析、攻击实施和踪迹隐藏。据此,对攻击方法从攻击过程的角度进行层次化分类,大体可分为:目标探测、漏洞扫描、权限获取、权限提升、预留后门和踪迹隐藏。攻击过程的关键阶段是目标信息探测和目标使用权限获取阶段。根据收集到的目标系统信息,攻击者对这些信息...